Von LWS-Experten empfohlen:

Unsere top Open Source-Anwendungen für Beruf und Freizeit

Im Dschungel der Open Source-Lösungen verliert man insbesondere als Laie schnell den Überblick. Unsere IT-Experten dagegen wenden sie täglich bei der Arbeit sowie in der Freizeit an und probieren darüber hinaus ständig neue Produkte aus. Ihr Anspruch: technisch immer am Puls der Zeit sein. Über die Jahre hat jeder seine „Lieblinge“ gefunden. Welche das sind, verraten Ihnen die IT-Experten von LWsystems.

Open Source-Lösungen: Das sind die Favoriten der IT-Experten

1.

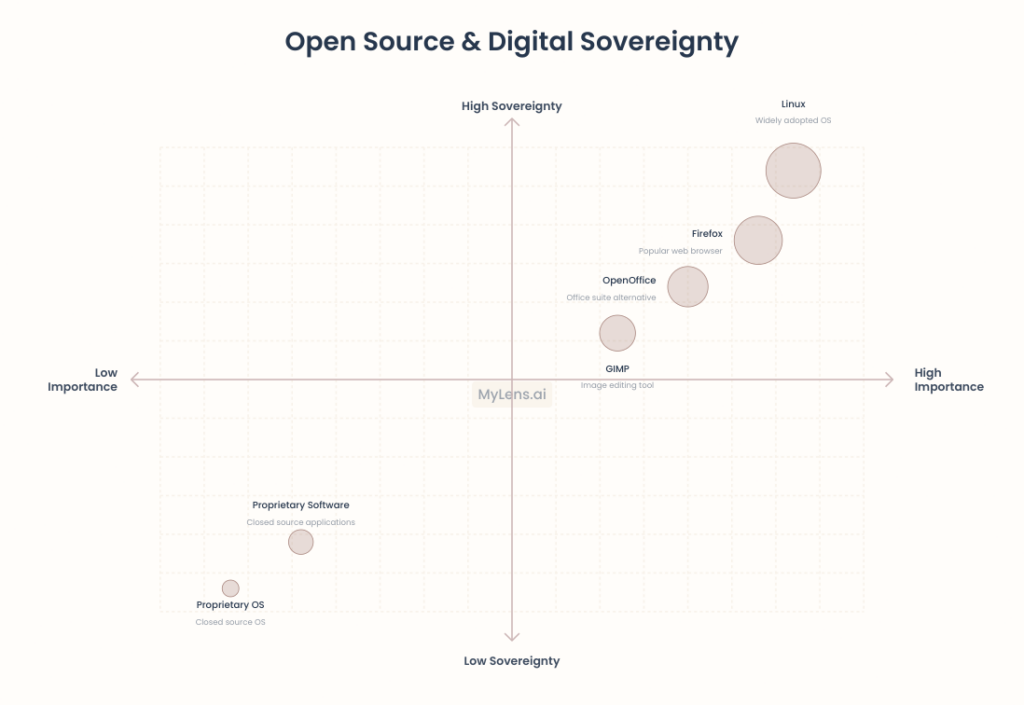

GIMP

Kann sich mit Photoshop messen

Der inhaltliche Marktführer unter den Open Source-Programmen für die Bearbeitung von Grafiken und Fotos steht dem Big Player Photoshop in nichts nach. Ich wende GIMP schon seit vielen Jahren erfolgreich an. Am Anfang dauert es eventuell ein wenig, bis man sich von Photoshop umgestellt und die vielen Features von GIMP erfasst hat. Aber das Dranbleiben lohnt sich – versprochen! Zudem gibt es im Netz sehr gute Dokumentationen, Tutorials und YouTube-Videos, falls es an einer Stelle beim Einsatz von GIMP haken sollte. Gleichzeitig ist der Preis unschlagbar: 0 Euro! Das Open Source Programm ist kostenfrei. Die neueste Version von Photoshop dagegen ist nur noch im Abo erhältlich.

Vorteile von GIMP:

- Läuft auf allen Betriebssystemen (Windows, Linux, Mac OS)

- Geringe Belastung des Arbeitsspeichers

- Auch auf älteren Rechnern anwendbar, da es nur geringe Hardware-Anforderungen hat

Nachteile von GIMP:

- Die vielen Funktionen machen das Programm recht komplex

- Die Oberfläche ist gegebenenfalls etwas gewöhnungsbedürftig

Das sagt der IT-Experte:

GIMP eignet sich hervorragend als kostenfreie Open Source-Alternative zu Photoshop.

2.

OsmAnd+

Eine starke Alternative zu Google Maps

OsmAnd+ ist eine vielseitige mobile Navigationsanwendung, die für Android- und iOS-Geräte verfügbar ist. Die App nutzt Kartendaten des OpenStreetMap-Projektes (OSM) und bietet dadurch eine zuverlässige Navigation sowie einen entsprechenden Funktionsumfang. Das Beste daran: Die Karten der Open Source-App sind vollständig offline nutzbar. Die App ist über den F-Droid App Store kostenlos erhältlich. Im Playstore und im Apple Store kostet sie einmalig 25 Euro.

Vorteile von OsmAnd+:

- Vollständig offline nutzbar

- Unterschiedliche Kartenlayouts (z.B. topologische Karten)

- Vielseitige Navigationsmodi (Fahrrad, Auto, Fußgänger, ÖPNV)

- Hohe Anpassbarkeit für verschiedene Szenarien (z.B. spezifische Karten für Wanderung mit Höhenlinien)

- Kostenlos, kontinuierliche Updates und Verwendung der freien OpenStreetMap-Daten

- Routenerstellung möglich

Nachteile von OsmAnd+:

- Man muss sich ein wenig in die Oberfläche (GUI) einarbeiten

- Keine Stauinformationen bei Autofahrten

- Durch die OSM-Daten können abgelegene Orte weniger bzw. veraltete Informationen beinhalten (z.B. können Wege fehlen)

Das sagt der IT-Experte:

Die App eignet sich neben der Navigation beispielsweise im Auto auch ideal für Wanderungen, da sie die offiziellen Wanderwege von Deutschland und Österreich vermerkt hat (andere Länder habe ich noch nicht getestet). Und sie funktioniert eben auch dann, wenn man in einem Funkloch steckt.

3.

Shotcut

Open Source-Videobearbeitung mit professionellen Funktionen

Mit Shotcut können Sie Videos schneiden, bearbeiten sowie optimieren, mit Effekten versehen, konvertieren oder direkt im Netzwerk streamen. Wobei die verschiedensten Formate unterstützt werden. Durch die zahlreichen Funktionen ist der Videoeditor eine sehr gute Open Source-Alternative zu Adobe und Co. – und dazu noch kostenlos.

Vorteile von Shotcut:

- Läuft auf allen Betriebssystemen (Windows, Linux, Mac OS)

- Es gibt zahlreiche erklärende Dokumentation, Tutorials und YouTube-Filme zum Einarbeiten.

- Das Tool ist kostenlos

- Bearbeitung auf einer Timeline mit beliebig vielen Bild- und Tonspuren

- Keyframe-Funktionen für die Postproduktion

- Import sowie Export von Codecs sowie Audio- und Videoformaten

- Reichlich Optimierungs- und Überblendfilter sowie Effekte

Nachteile von Shotcut:

- Umfangreiches Tool, das Zeit fressen kann.

Das sagt der IT-Experte:

Shotcut enthält alle Funktionen, die man zur Videobearbeitung braucht. Zudem arbeitet das Programm nondestruktiv. Das bedeutet: Die Bearbeitungsschritte werden nicht an den Originaldateien vorgenommen, gleichzeitig können diese unendlich oft widerrufen werden – sehr praktisch!

4.

Bitwarden

Passwort-Manager für Unternehmen und Privatpersonen

Bitwarden bietet ein gut durchdachtes Schutzkonzept für Passwörter und unterstützt zahlreiche Plattformen und Browser. Selbst beim kostenlosen Tarif für Privatpersonen erhalten Sie bei dem Open Source-Programm mehr Funktionen als bei anderen Passwortmanagement-Anbietern.

Vorteile von Bitwarden:

- Hohe Sicherheitsstandards mit Zwei-Faktor-Authentifizierung und Zero-Knowledge-Verschlüsselung

- Sicheres Passwort-Sharing

- Läuft auf allen Betriebssystemen

- Flexible Integration in Web-Browser (Plugin)

- Funktionsreiche kostenlose Version

Nachteile von Bitwarden:

- Bedienung und Einrichtung nicht immer intuitiv

- begrenzter Kundensupport

Das sagt der IT-Experte:

Die Basisnutzung für Privatleute ist kostenlos und enthält alle Features, die man braucht. Für mich ist Bitwarden eines der besten Tools ist, um seine Passwörter zu schützen.