Cybersecurity leicht gemacht

Kleine und mittelständische Unternehmen (KMU) sind aus verschiedenen Gründen ein beliebtes Ziel für (Cyber-)Kriminelle. Ein Team aus Experten hat sich jetzt zur Aufgabe gemacht, sie zu schützen.

Geringe Ressourcen, große Gefahr

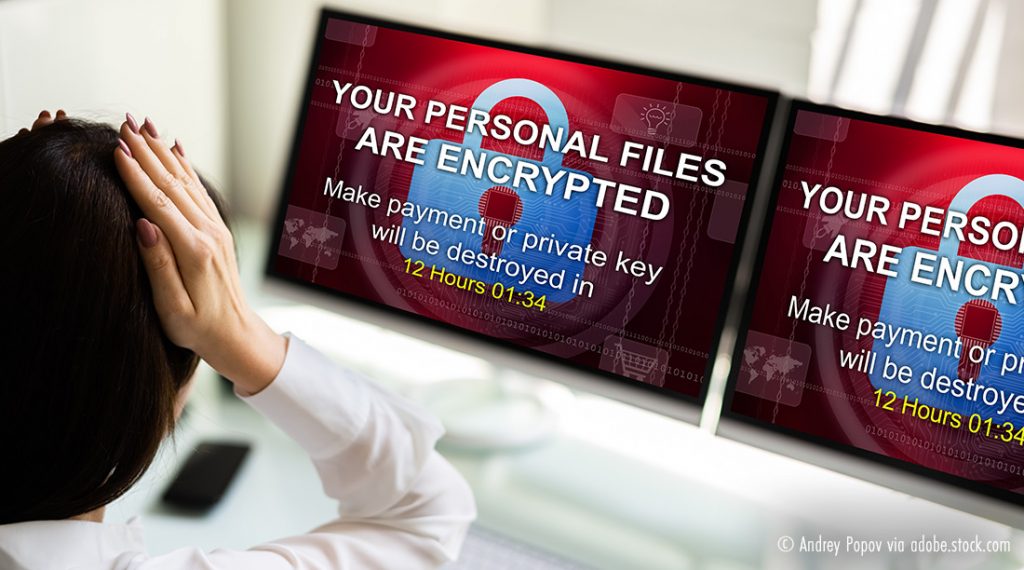

Firewall, Ransomware-Attacken, Cyberkriminalität: Frau P. ist alarmiert. Sie führt eine Buchhandlung mit zehn Mitarbeitern und hat davon gehört, wie angreifbar insbesondere kleine und mittelständische Unternehmen (KMU) sind. Grund dafür sind ihre geringeren Ressourcen: Wie Frau P. steht den meisten KMUs kein IT-Wissen durch einen internen Experten oder gar durch eine ganze Abteilung zur Verfügung, auch Konzepte für Digitalisierung und IT-Sicherheit gibt es nur selten.

IT-Sicherheit: Wie hoch ist das Unternehmensrisiko?

Wer dann Rat sucht, ist schnell von dem breiten Angebot und den uneinheitlichen Zertifizierungen überfordert. Auch Frau P. hat irgendwann festgestellt: In ihrem Unternehmen fehlt zwar das IT-Know-how, doch das Beratungsangebot der Branche ist für Laien absolut undurchschaubar. Dabei ist die Buchhandlung von Frau P. kein Einzelfall: Wie ihr geht es Tausenden Klein- und Kleinstunternehmen in Deutschland. Denn bisher gibt es für kleinere Firmen bis 50 Mitarbeitern keinen einheitlichen IT-Sicherheitsstandard, mit dem sie selbst oder beispielsweise Versicherer ihr Unternehmensrisiko besser einschätzen könnten.

Leitfaden „miT Standard sicher“ bundesweit gültig

„Zwar hat das Bundesamt für Sicherheit und Informationstechnik die IT-Sicherheit aus allen Perspektiven beleuchtet. Doch das Ergebnis ist für KMU zum einem viel zu komplex, zum anderen treffen viele Aspekte daraus für kleinere Unternehmen oft nicht zu“, sagt Ansgar Licher. Um dies zu ändern, ist der Geschäftsführer von LWsystems gerne der Bitte gefolgt, der Arbeitsgruppe „mIT Standard sicher“ beizutreten. Das vom Bundeswirtschaftsministerium (BMWK) geförderte Projekt entwickelt in Kooperation mit DIN e.V. einen Standard für die IT-Sicherheitsberatung von Klein- und Kleinstunternehmen – die sogenannte „DIN SPEC 27067“. Dies ist ein neutraler Leitfaden für die IT-Sicherheitsberatung, an dem sich KMUs ab Dezember 2022 orientieren können.

Geschäftsführer LWsystems

Standardisierte Beratung von Experten entwickelt

Wie so eine Beratung dann aussieht? In einem einstündigen Interview klärt der Berater anhand des Leitfadens Sicherheitslücken wie Firewall, Virenschutz, aber auch Datensicherheit, den Bedarf an IT-Schulungen sowie den Serverstandort ab und gibt Handlungsempfehlungen. „Ich habe schon erlebt, dass eine Firma beinahe all ihre Daten verloren hat, weil der Server unter einer Wasserleitung im Keller stand, die defekt war“, erinnert sich Licher. Aus diesem Grund wird der neue Standard nur von ausgewählten Experten ausgearbeitet, die über ein breites Wissen und viel Erfahrungen verfügen. So wird sichergestellt, dass er alle möglichen Szenarien abdeckt und KMU sowie Versicherern einen einheitlichen Überblick über die aktuelle Situation verschafft – verständlich, wirtschaftlich und praxistauglich.