PHISHING MAILS ERKENNEN: WAS IST ÜBERHAUPT EINE PHISHING-MAIL?

Phishing-Mails sind elektronische Nachrichten, mit denen dem Empfänger vertrauliche Informationen entlockt werden sollen. Häufig beinhalten diese E-Mails beispielsweise einen Link zu einer gefälschten Webseite. Bei anderen Phishing-Mails wird versucht, über Dateianhänge Malware auf den Rechner des Empfängers zu bringen. Mithilfe der installierten Malware sollen dann sensible Daten auf dem Computer ausgespäht werden. Das Wort „Phishing“ setzt sich aus den englischen Begriffen „password“ und „fishing“ zusammen. Das Phänomen existiert nicht erst seit dem Aufkommen des Internets. Schon in Zeiten vor dem Internet gab es Kriminelle, die versuchten über das Telefon an sensible Daten von Personen zu kommen.

WIE KANN ICH PHISHING MAILS ERKENNEN?

Viele Internetnutzer stehen vor der Frage, wie sie Phishing Mails erkennen können. Um eine möglicherweise gefährliche E-Mail identifizieren zu können, sollten Sie auf einige bestimmte Merkmale achten.

PHISHING MAILS ERKENNEN: DIE TYPISCHEN MERKMALE EINER PHISHING-MAIL

Wer Phishing Mails erkennen möchte, der muss auf einige typische Merkmale achten. Wenn Sie eine verdächtige E-Mail in ihrem Postfach vorfinden, empfiehlt sich zunächst natürlich ein Blick auf den Absender der Nachricht. Im Idealfall können Sie bereits über den Absender Phishing Mails erkennen. Ganz typisch für betrügerische Phishing Mails sind auch Fehler im Betreff sowie im Fließtext der Nachricht. Rechtschreibfehler und unverständliche Passage sind ein Anzeichen dafür, dass die Phishing-Mail von einem Computerprogramm automatisch aus einer anderen Sprache übersetzt worden ist. In vielen Phishing-Mails werden Sie zum Beispiel noch auf einzelne Buchstaben aus Fremdsprachen stoßen. Oft fehlen in solchen Mails auch Umlaute komplett.

PHISHING MAILS ERKENNEN: DER ABSENDER

Wer eine Phishing Mail erkennen möchte, der sollte sich zunächst den Absender der Nachricht genauer anschauen. Der Absender gibt oftmals einen ersten Hinweis darauf, dass es sich um eine gefährliche Phishing-Mail handeln könnte. Grundsätzlich sollte man sich niemals auf den angezeigten Absender verlassen, da sich dieser sehr leicht manipulieren lässt. Vielmehr empfiehlt es sich, auf die Absenderadresse zu achten. Diese zeigt das Mail-Programm normalerweise hinter dem Namen des Absenders an. Bei einigen Programmen wird die Absenderadresse jedoch nicht standardmäßig angezeigt, sondern muss durch den Nutzer eingeblendet werden. Wenn die angezeigte Adresse nichts mit dem Unternehmen zu tun hat, von dem die E-Mail stammen soll, ist höchste Vorsicht geboten. In diesem Fall haben Sie mit hoher Wahrscheinlichkeit eine Phishing-Mail erhalten.

PHISHING MAILS ERKENNEN: ENDUNG DER ABSENDERADRESSE

Viele Betrüger, die Phishing Mails versenden, geben sich größte Mühe, um die Absenderadresse seriös wirken zu lassen. Wenn Sie Phishing Mails erkennen möchten, sollten Sie insbesondere auf das Ende der Absenderadresse achten. Häufig verrät die Endung der Absenderadresse, dass es sich um eine Phishing-Mail handelt. Wenn Sie in Deutschland echte Mails von Unternehmen erhalten, enden die Mailadresse zumeist mit „.de“ oder „.com“. Bei vielen Phishing-Mails werden dagegen ungewöhnliche Endungen wie „.biz“, „.org“ oder „.info“ genutzt.

PHISHING MAILS ERKENNEN: DER BETREFF DER NACHRICHT

Gelegentlich lassen sich Phishing-Mails direkt am Betreff erkennen. Wenn bereits der Betreff der Nachricht Fehler in Grammatik oder Rechtschreibung enthält, so ist dies ein Hinweis auf eine Phishing-Mail. Allerdings wissen dies natürlich auch die Absender von Phishing-Mails. Sie sind daher bemüht, Fehler im Betreff zu vermeiden. Mittlerweile werden häufig Betreffzeilen aus echten E-Mails kopiert, um Grammatik- und Rechtschreibfehlern aus dem Weg zu gehen.

PHISHING MAILS ERKENNEN: AUFFORDERUNG ZUR EINGABE VON ANMELDEDATEN

Mit Phishing-Mails versuchen Kriminelle, an sensible Daten wie Passwörter zu kommen. Dementsprechend enthalten solche Mails in der Regel Links, die zu Webseiten führen, auf denen zur Eingabe der entsprechenden Daten aufgefordert wird. Um Druck zu erzeugen, wird in Phishing-Mails gerne eine kurze Frist zur Eingabe der Daten angegeben. Beliebt sind zum Beispiel Drohungen, dass anderenfalls das Bankkonto, das PayPal-Konto oder aber die Kreditkarte gesperrt werden.

PHISHING MAILS ERKENNEN: VERLINKUNGEN ZU UNGESICHERTEN WEBSEITEN

Wer einen Link in einer E-Mail anklickt, sollte immer überprüfen, ob die verlinkte Webseite gesichert ist. Vor allem Webseiten, auf denen sensible Daten eingegeben werden, sind in aller Regel durch eine sichere Verbindung besonders geschützt. Eine solche Seite können Sie daran erkennen, dass die URL nicht mit „http://“, sondern mit „https://“ beginnt. Das allein reicht aber noch nicht aus, damit die Webseite sicher ist. Mittlerweile sind Betrüger in der Lage, das „https“ in der URL zu fälschen.

Zusätzlich sollte in der Adresszeile des Browsers ein kleines Schloss eingeblendet werden. Dieses Symbol macht deutlich, dass die Webseite das Verschlüsselungsverfahren SSL verwendet. Bei einem Klick auf das Schlosssymbol gelangt der User zu einem entsprechenden Zertifikat, das nähere Informationen zum Betreiber der Webseite bietet. Führt ein Link in einer E-Mail zu einer ungesicherten Webseite, so darf dies als Anzeichen für Phishing gewertet werden.

PHISHING MAILS ERKENNEN: FEHLER IN DER GRAMMATIK UND DER ORTHOGRAFIE

Wenn Sie eine Phishing-Mail enttarnen möchten, sollten Sie den Text auf Grammatik und Rechtschreibung prüfen. Häufig werden Phishing-Mails von Computerprogrammen automatisch in die deutsche Sprache übersetzt, wobei es natürlich zu Fehlern in der Grammatik sowie der Orthografie kommt. Einzelne Rechtschreib- und Grammatikfehler können natürlich auch in seriösen E-Mails von echten Unternehmen auftauchen. Sobald sich die Fehler im Text der E-Mail häufen, ist allerdings Vorsicht geboten. Mails, die zahlreiche Grammatik- und Rechtschreibfehler enthalten, stammen mit großer Wahrscheinlichkeit von Betrügern. Oft werden Phishing-Mails auch nicht auf Deutsch, sondern in einer Fremdsprache verfasst.

PHISHING MAILS ERKENNEN: DIE PERSÖNLICHE ANSPRACHE FEHLT

Wer E-Mails von einem Unternehmen erhält, bei dem er Kunde ist, wird in der Nachricht normalerweise persönlich angesprochen. Phishing Mails erkennen Sie oftmals daran, dass die persönliche Ansprache fehlt. Die Betrüger, die diese Mails versenden, kennen natürlich die Namen der Empfänger nicht. Sie versuchen ja durch das Phishing erst, an Daten zu gelangen. Dementsprechend werden diese in Phishing-Mails meist neutral, beispielsweise mit „Sehr geehrter Kunde“, angesprochen.

PHISHING MAILS ERKENNEN: VERDÄCHTIGE LINKS IM TEXT

Fast jede Phishing-Mail enthält im Text Links zu Webseiten. Klickt der Empfänger auf einen Link in einer Phishing-Mail, so führt dieser meist zu einer gefälschten Webseite. Hier wird dann zur Eingabe sensibler Daten aufgefordert. Grundsätzlich gilt, dass Sie bei E-Mails mit Links zu externen Webseiten immer vorsichtig sein sollten. Wenn Sie auf einen Link klicken, sollten Sie die Webseite vor der Dateneingabe genau unter die Lupe nehmen. Von Betrügern gefälschte Seiten im Internet lassen sich an verschiedenen Merkmalen erkennen. So ist es zum Beispiel möglich, solche Webseiten über die URL zu enttarnen. Es kommt vor, dass die URL von Phishing-Webseiten nicht aus Buchstaben, sondern nur aus Ziffern besteht. Darüber hinaus wird bei solchen Webseiten keine verschlüsselte HTTPS-Verbindung genutzt. Auf Phishing-Webseiten fehlt dementsprechend das Schlosssymbol in der Statuszeile des Browsers. Dieses Symbol zeigt an, dass die Webseite für die Übertragung von Informationen das Verschlüsselungsverfahren SSL benutzt.

PHISHING MAILS ERKENNEN: HANDLUNGSAUFFORDERUNGEN UND KÜNSTLICHER DRUCK

Wenn Sie Phishing Mails erkennen möchten, sollten Sie insbesondere auf Handlungsaufforderungen achten. Diese sind typisch für Phishing-Mails. So sollen Empfänger solcher Mails häufig eine angehängte Datei herunterladen und zu öffnen. Die Versender von Phishing-Mails setzen darauf, in diesen künstlichen Druck zu erzeugen. So werden die Empfänger der Mails gerne aufgefordert, möglichst schnell eine bestimmte Handlung durchzuführen. Die Betrüger bauen Druck auf, um die Empfänger der Phishing-Mail zu einer unüberlegten Handlung zu verleiten.

PHISHING MAILS ERKENNEN: AUFFORDERUNG ZUR ANGABE VON PASSWÖRTERN

Wenn in einer E-Mail selbst die Angabe eines Passworts verlangt wird, so ist diese sicher als Spam einzustufen. Seriöse Unternehmen fordern ihre Kunden in aller Regel nicht dazu auf, Daten direkt in einer E-Mail einzugeben. Bei Nachrichten mit einem Formular, in das ein Passwort oder eine PIN eingetragen werden sollen, handelt es sich fast immer um Phishing-Mails. Solche Daten sollten Sie nur direkt auf Unternehmenswebseiten eingeben, die über entsprechende Sicherheitszertifikate verfügen.

PHISHING MAILS ERKENNEN: DATEIANHÄNGE

Bei E-Mails mit Dateianhängen sollte immer besondere Skepsis geboten sein. Ist der Absender der Nachricht nicht bekannt, so sollten Sie auf keinen Fall einen Dateianhang öffnen. Zahlreiche Phishing-Mails werden mit Schadprogrammen im Anhang versendet. Wenn der Empfänger der Mail das Programm aus dem Anhang herunterlädt, können auf dem PC Viren oder Trojaner installiert werden, die dann sensible Daten auslesen. Ist der Rechner mit Malware infiziert, sollte dieser nicht mehr für Online-Banking oder Online-Shopping benutzt werden.

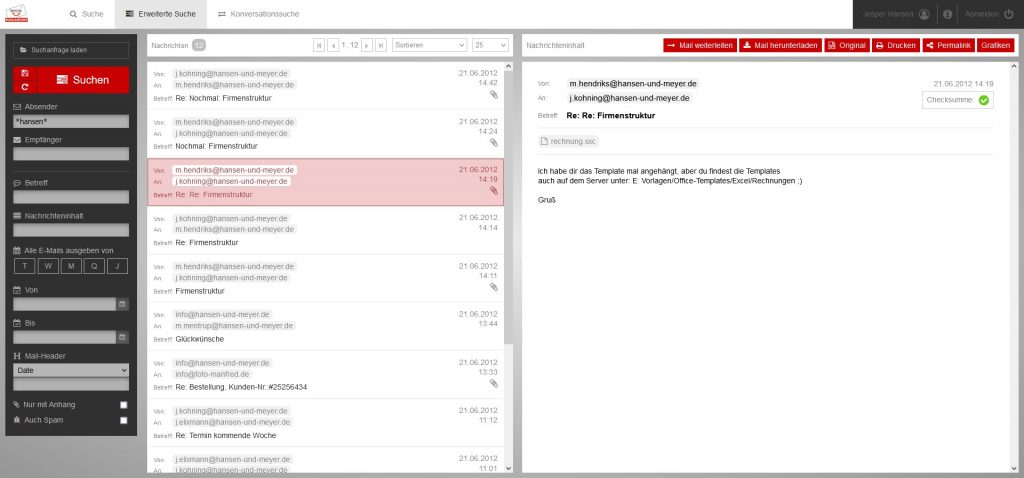

PHISHING MAILS ERKENNEN: HEADER

Wer in seinem Postfach eine verdächtige E-Mail entdeckt, sollte unbedingt auch deren Header auslesen. Über den Header lässt sich nämlich die Herkunft der Mail feststellen. In den meisten Mailprogrammen wird der Header nicht standardmäßig angezeigt. Meist lässt sich der Header, der auch als Quelltext bezeichnet wird, jedoch mit wenigen Klicks aufrufen. Besonders wichtig im Header ist die Angabe „Return-Path“. Hier wird der Absender der E-Mail genannt. Phishing Mails erkennen Sie beispielsweise an einer kryptischen Absenderadresse. Allerdings ist dieses Angabe von Betrügern relativ leicht manipulierbar, da kein Mailserver die Absenderadresse auf Richtigkeit überprüft. Fälschungssicher ist lediglich die IP-Adresse, die ebenfalls über den Mail-Header ausgelesen werden kann. Diese stellt die physikalische Adresse des Absenders einer E-Mail dar. Über die IP-Adresse können Sie herausfinden, woher die Mail tatsächlich stammt.

PHISHING MAILS ERKENNEN: FEHLENDES IMPRESSUM

In Deutschland bezieht sich die Impressumspflicht nicht nur auf Webseiten oder postalischen Geschäftsverkehr. Seit 2007 schreibt der Gesetzgeber auch ein Impressum für bei geschäftlichen E-Mails vor. So muss in jeder E-Mail, die Sie von einem Unternehmen erhalten, der vollständige Firmenname erscheinen. In Phishing-Mails fehlt das Impressum häufig. Wenn Sie Phishing Mails erkennen möchten, sollten Sie also unbedingt schauen, ob die Nachricht über ein Impressum verfügt.

SO GEHEN SIE RICHTIG MIT PHISHING-MAILS UM

Wer sich im Internet bewegt, wird nicht alle Phishing Mails erkennen können. Wenn Sie doch einmal versehentlich eine solche Mail öffnen, sollten Sie diese schnellstmöglich aus dem Postfach löschen. Außerdem ist es empfehlenswert, den Absender der E-Mail auf die Spamliste zu setzen und so zukünftig zu blockieren. Zusätzlich besteht die Möglichkeit, das Unternehmen, in dessen Namen die Phishing-Mail versendet worden ist, zu informieren. So haben mittlerweile viele Banken Systeme eingerichtet, über die Phishing-Mails schnell und unkompliziert gemeldet werden können.

Endlich unabhängig werden

WEITERE NACHRICHTEN

-

04

06/2025

Shared Responsibility in der Cloud

Was Unternehmen in der Cloud selbst absichern müssen, wie das gelingt und warum Sie vor allem auf Backups der Daten in der Cloud achten sollten....

Weiterlesen

-

28

05/2025

Warum Microsofts EU-Investitionen die digitale Souveränität gefährden

Die Investitionen schränken die digitale Souveränität ein und erhöhen die Abhängigkeit Microsoft. So können Sie vorbeugen......

Weiterlesen

-

07

05/2025

Exchange Server läuft aus – was jetzt?

Der Support für Exchange Server 2016 und 2019 endet bald: Unsere IT-Experten zeigen, was jetzt zu tun ist und welche Alternative für Unternehmen fun...

Weiterlesen

-

02

04/2025

Die 5 größten IT-Pannen und was Sie daraus lernen können

Schützen Sie Ihr Unternehmen vor Datenverlust, fehlgeschlagenen Backups und Betriebsausfall: Mit diesen Learnings aus großen IT-Fehlern....

Weiterlesen

-

05

03/2025

API-Sicherheit: Das müssen Unternehmen jetzt wissen

Wappen Sie Ihr Business für die Zukunft! Wir zeigen Ihnen, wie. Inkl. Schnelltest und Check-Liste....

Weiterlesen

-

03

03/2025

Gemeinsam Erfolgreich: Einblick in ein Praxisprojekt

Bühne frei für Clayton Schwarz vom Deutschen BundeswehrVerband (DBwV) und LWsystems Geschäftsführer Ansgar Licher: Beim diesjährigen Univention S...

Weiterlesen

-

05

02/2025

Wie gut ist GrapheneOS wirklich?

Wie gut ist das Open Source-Betriebssystem fürs Smartphone als Alternative zu Android und iOS? Die Erkenntnisse des IT-Experten im Video!...

Weiterlesen

-

08

01/2025

E-Rechnung: Das sollten Sie jetzt wissen und beachten

Im FAQ zum Thema E-Rechnung und gesetzeskonformer Mailarchivierung finden Sie Antworten auf die wichtigsten Fragen. Verständlich und übersichtlich....

Weiterlesen

-

04

12/2024

2025 im Blick: Top 10 IT-Trends, die Sie kennen sollten, um den Anschluss nicht zu verlieren

Wir beleuchten 10 zentrale Trends, die IT-Experten und Entscheider 2025 auf dem Schirm haben sollten. Wer diese Entwicklungen vernachlässigt oder nur...

Weiterlesen

-

05

11/2024

Open Source-Lösungen für den Alltag

Bildbearbeitung, Grafikdesign, Routenplanung: Auf diese Open Source-Lösungen würden viele Anwender nicht mehr verzichten. Auch für Laien perfekt un...

Weiterlesen

NEWSLETTER

Melden Sie sich für unseren informativen Newsletter an.

Jeden 1. Donnerstag im Monat informieren wir Sie über spannende Themen aus der IT-Welt.